Viele Nutzer predigen bei der Privatsphäre nach außen hin Wasser, trinken im stillen Kämmerlein aber dann doch lieber Wein – indem sie aus Bequemlichkeit oder Ahnungslosigkeit Daten preisgeben.

So schreibt Michael Kroker in seinem Rant vom 26. April und trifft ins Schwarze. Auf der einen Seite wollen wir alle mehr Datenschutz, Privatsphäre und Sicherheit, auf der anderen Seite sind die meisten von uns bequem. Aus Bequemlichkeit geben wir unsere Daten „weg“, die von dem ein oder anderen Konzern monetarisiert werden. Oft sind wir einfach nur zu bequem, wenn es beispielsweise um unser Passwort geht. Die zweistufige Authentifizierung ist nun halt mal etwas aufwendiger – aber eben sicherer.

Doch das Thema Sicherheit geht auf vielerlei Ebenen noch deutlich weiter. Privat, im Geschäftsleben, aber auch im Alltag, wo unsere Infrastruktur mehr und mehr bedroht wird. Mal ist es menschliche Bequemlichkeit, mal sind es technische Unzulänglichkeiten, Sicherheitslücken in den Systemen, die uns bedrohen. Das Problem sitzt zwar oft, aber nicht immer vor dem Rechner oder am Steuer oder im eigenen Heim.

Das vernetzte Auto als Sicherheitsrisiko

Hackern ist es vor kurzem gelungen, das Elektroauto Tesla Model 3 zu knacken, wie die NZZ berichtet. Im Rahmen eines Hacker-Contests entdeckten sie eine Sicherheitslücke im auf dem Open-Source-Browser-Projekt Chromium von Google basierenden Infotainment-System. Doch auch schon vorher wurde nachgewiesen, dass Teslas (und bestimmt nicht nur die) „geknackt“ werden können. Die Basler Polizei durfte, wie futurezone.at berichtete, Ende vergangenen Jahres wegen Datenschutzbedenken extra umgebaute Teslas nicht in Betrieb nehmen, da der Autohersteller die Fahrzeuge remote kontrollieren könne und natürlich wisse, wo sich diese aufhielten.

Neue Fahrzeuge werden und sind immer mehr fahrende Computer, manchmal „Smartphones auf Rädern“ genannt, deren Apps und Steuerungssysteme Daten erfassen, vom Bewegungsprofil bis potentiell zu den Kameras. Solche Daten können missbraucht, das ganze Fahrzeug im schlimmen Fall angegriffen werden.

100 Millionen Zeile Code beim #ConnectedCar

Das IBM Institute for Business Value (IBV) hat übrigens aktuell zu diesem Thema den Report Securing privacy for the future of connected cars publiziert, der hier heruntergeladen werden kann. Demnach prozessieren vernetzte Autos (#ConnectedCars) bis zu 25 Gigabyte Daten pro Stunde. Die entsprechende Software des Fahrzeugs könne mehr als 100 Millionen Zeilen Code umfassen, deutlich mehr, als die 93.5 Million Zeilen Code, die es benötigt die Flug- und Unterstützungssysteme einer Boeing 787 zu. betreiben. Da wundert es auch nicht, dass beim Volkswagen der 8. Generation laut FAZ „haperte es vor allem an der Vernetzung des Autos und an der Ausstattung mit softwaregestützten Funktionen und Diensten„.

Die Fragen rund um Datenschutz in Kombination mit Sicherheit werden uns bei allem Komfort und oft auch sinnvollen Anwendungsgebieten überall dort beschäftigen, wo immer mehr „intelligente“ Geräte und Software zum Einsatz kommen, vom eigenen Wagen bis zum Smart Home. Je mehr Devices wir im eigenen Heim einsetzen, desto potentiell anfälliger wird auch das eigene Heim.

Angriffsziel: Unser aller Infrastruktur

Aber denken wir weiter. Es geht unterdessen um weit mehr als das eigene Zuhause. Unsere Infrastruktur könnte angegriffen, gehackt, stillgelegt werden, wird es teilweise schon. Eva Wolfangel berichtet auf Zeit Online über Hackerangriff auf ein saudi-arabisches Kraftwerk, der zu eklatanten Umweltschäden hätte führen können. Auch hier war wohl wieder eine Mixtur von menschlichem – die Fernwartungssoftware sei aus Bequemlichkeit eingeschaltet gewesen, obwohl gerade nicht benötigt – und technischem Versagen – die Steuerungsmodule eines Herstellers wurden „geknackt“ – schuld.

Saudi-Arabien, das ist weg und die blicken es eh nicht? Von wegen, auch unsere Infrastruktur ist angreifbar. Erinnern wir uns nur an den Trojaner WannaCry, der eine Lücke in Windows nutzte und auch in Deutschland IT-Systeme der Deutschen Bahn, von Krankenhäusern und Unternehmen befiel. Und die Bedrohung nimmt zu: Laut eines Berichtes der Welt vom Februar 2019 vermeldet das Bundesamt für Sicherheit in der Informationstechnik deutlich mehr und eine neue Qualität der Cyberangriffe. Die Gefahr sei deutlich gestiegen, dass Strom, Wasser oder andere lebenswichtige Versorgung angegriffen und ausfallen könnten.

Auch der TÜV Rheinland stößt in seinem Cybersecurity Trend Report 2019 (Download gegen Registrierung hier) in dieses Horn: Cyberangriffe werden zu einem immer höheren Risiko und bedrohen Technologien wie Operational Technology (OT) in der Industrie sowie das Internet der Dinge. Hier möchte ich auch nochmals auf mein Gespräch mit Lisa Unkelhäußer von der Hannover Messe 2019 verweisen.

Das Thema muss uns weiter beschäftigen: privat, in Unternehmen und Verwaltungen und als generelle Bedrohung unserer Infrastruktur. Weniger Bequemlichkeit der Anwender in jedem Lebenszusammenhang, intensive Schulungen, immer wieder, ja lebenslang, und natürlich auch sinnvolle Vorkehr- und Abwehrmaßnahmen kann nur die Antwort sein.

Thema auf der Think at IBM am 5. und 6. Juni in Berlin

Das Thema Cybersecurity und Datenschutz wird auch ein zentrales Thema während der Think at IBM zwischen dem 20. Mai und 29. Juni 2019 in Berlin sein. Das Security Summit am 5. und 6. Juni ist sicherlich das zentrale Event zu diesem Thema. Auch im Livestudio zur Think at IBM werden wir ganz sicher über das Thema berichten. Lust zu einigen Gesprächsrunden, Lisa Unkelhäußer, Michael Cerny, Carsten Dietrich und Martin Runde. Vielleicht kommt ja auch das BSI zu der ein oder anderen Diskussionsrunde dazu?

Und natürlich sind wir auf das C-TOC gespannt, das 23 Tonnen schwere Trainings-, Simulations- und Sicherheitszentrum auf Rädern – integriert in einen beeindruckenden schwarzen Truck. Den werden wir uns im Livestudio nicht entgehen lassen. Hier ein Vorgeschmack:

(Stefan Pfeiffer)

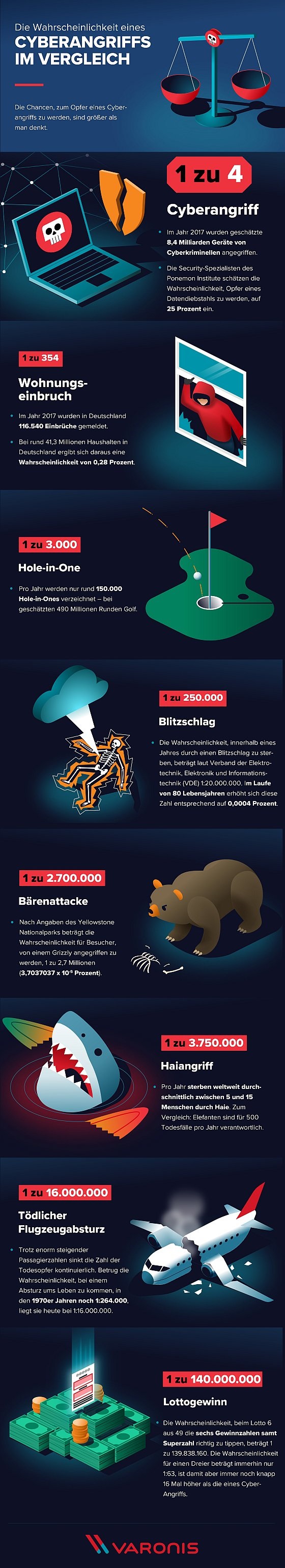

Michael Kroker hat in seinem Blog eine für sich sprechende Infografik von Varonis veröffentlicht, in der die Wahrscheinlichkeit eines Cyberangriffs im Vergleich mit Einbruch, Blitzschlag verglichen werden: Die Wahrscheinlichkeit eines Cyberangriffs liegt bei 1 zu 4, bei einem Wohnungseinbruch bei 1 zu 345

Kommentar verfassen